C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

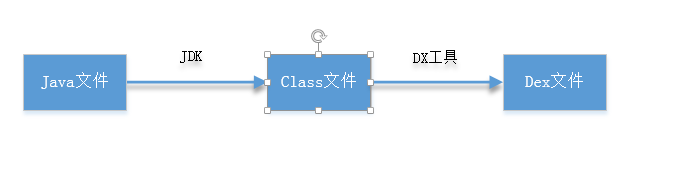

иҝ‘е№ҙжқҘпјҢйҡҸзқҖ移еҠЁдә’иҒ”зҪ‘зҡ„蓬еӢғеҸ‘еұ•пјҢе®үе…Ёй—®йўҳи¶ҠжқҘи¶ҠдёҘйҮҚпјҢиҖҢеңЁиҝҷдәӣи®ҫеӨҮдёӯпјҢAndroidзі»з»ҹеҚ дәҶ80%д»ҘдёҠпјҢеҗ„з§ҚеҸҚзј–иҜ‘гҖҒи„ұеЈігҖҒдәҢж¬Ўжү“еҢ…е·Ҙе…·еұӮеҮәдёҚз©·пјҢжң¬ж–Үд»ҺAndroid Dexи®Іиө·пјҢжңҖеҗҺд»Ӣз»ҚзҲұеҠ еҜҶж–°дёҖд»Јзҡ„移еҠЁе®үе…Ёзәөж·ұйҳІжҠӨж–№жЎҲгҖӮ Android Dexз®Җд»Ӣ Android ејҖеҸ‘дёӯзҡ„дёӯй—ҙеұӮдёҖиҲ¬д»ҘJavaе®һзҺ°пјҢ并且йҮҮз”Ёзү№ж®Ҡзҡ„DalvikиҷҡжӢҹжңәпјҢDalvikжҳҜйқһJavaж ҮеҮҶзҡ„JavaиҷҡжӢҹжңәгҖӮJVMжҳҜеҹәдәҺе Ҷж Ҳе®һзҺ°зҡ„пјҢиҖҢDalvikжҳҜеҹәдәҺеҜ„еӯҳеҷЁзҡ„пјҢжҚ®иҜҙжҳҜGoogleдёәдәҶ规йҒҝжі•еҫӢйЈҺйҷ©дёәAndroidе®ҡеҲ¶зҡ„гҖӮ DexжҳҜDalvik VM executesзҡ„е…Ёз§°пјҢеҚіAndroidе№іеҸ°дёҠеҸҜжү§иЎҢж–Ү件зҡ„зұ»еһӢгҖӮDexж–Ү件жҳҜDalvikеӯ—иҠӮз ҒйӣҶеҗҲ并йқһJavaзҡ„еӯ—иҠӮз ҒгҖӮеңЁзј–иҜ‘Javaд»Јз Ғд№ӢеҗҺпјҢйҖҡиҝҮAndroidе№іеҸ°дёҠзҡ„е·Ҙе…·еҸҜд»Ҙе°ҶJavaеӯ—иҠӮз ҒиҪ¬жҚўжҲҗDexеӯ—иҠӮз ҒгҖӮ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

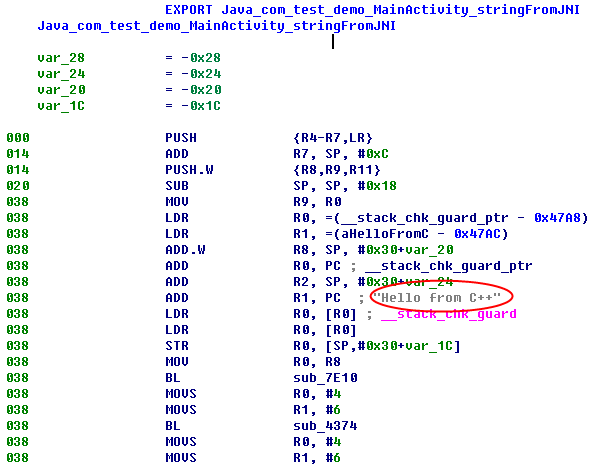

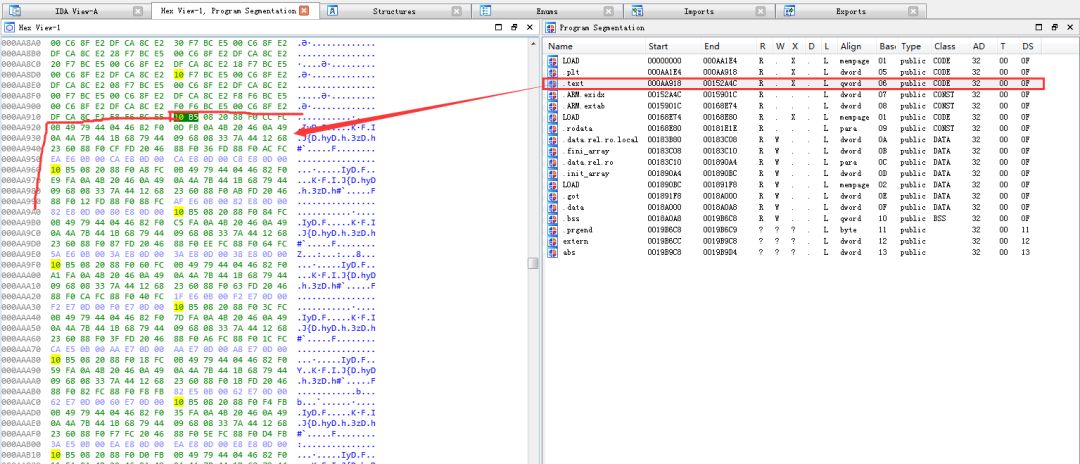

Android Soз®Җд»Ӣ дёҖиҲ¬жқҘиҜҙпјҢе®үе…ЁеңҲе…¬и®Өзҡ„Dexзҡ„е®үе…ЁжҖ§дёҚеҰӮSoпјҢдё»иҰҒжҳҜеӣ дёәDexе®№жҳ“иў«еҗ„з§ҚеҸҚзј–иҜ‘е·Ҙе…·зӣҙжҺҘиҝҳеҺҹжҲҗйҖҡдҝ—жҳ“жҮӮзҡ„Javaд»Јз ҒпјҢиҖҢSoдёӯдёәеҺҹз”ҹжңәеҷЁжҢҮд»ӨпјҢйҡҫд»ҘиҝҳеҺҹеҺҹе§Ӣд»Јз ҒгҖӮ Soзҡ„е…Ёз§°жҳҜShared ObjectпјҢеҚіе…ұдә«еҜ№иұЎпјҢжҳҜд»ҺдёҖдёӘжҲ–еӨҡдёӘеҸҜйҮҚе®ҡдҪҚеҜ№иұЎз”ҹжҲҗзҡ„дёҚеҸҜеҲҶеүІеҚ•дҪҚгҖӮе…ұдә«еҜ№иұЎеҸҜд»Ҙз»‘е®ҡеҲ°еҠЁжҖҒеҸҜжү§иЎҢж–Ү件д»ҘеҪўжҲҗеҸҜиҝҗиЎҢзҡ„зЁӢеәҸгҖӮйЎҫеҗҚжҖқд№үпјҢе…ұдә«еҜ№иұЎеҸҜд»Ҙиў«еӨҡдёӘеә”з”ЁзЁӢеәҸе…ұдә«гҖӮйғЁеҲҶзұ»Unixж“ҚдҪңзі»з»ҹеҰӮLinuxзҡ„еҠЁжҖҒй“ҫжҺҘеә“жҳҜSoпјҢAndroidзі»з»ҹжҳҜдёҖз§ҚеҹәдәҺLinuxзҡ„ејҖжәҗж“ҚдҪңзі»з»ҹпјҢе®ғзҡ„еҠЁжҖҒй“ҫжҺҘеә“д№ҹжҳҜSoпјҢзұ»дјјдәҺWindowsдёҠзҡ„DllгҖӮ еҹәдәҺе®үе…Ёд»ҘеҸҠжҖ§иғҪзҡ„еҺҹеӣ пјҢAndroidејҖеҸ‘иҖ…дёҖиҲ¬дјҡжҠҠж ёеҝғз®—жі•е’ҢйҮҚиҰҒдёҡеҠЎйҖ»иҫ‘з”ЁC/C++зј–еҶҷж”ҫеңЁSoдёӯгҖӮжүҖд»ҘеҜ№дәҺдјҒдёҡжқҘиҜҙпјҢиҝҷдәӣC/C++д»Јз Ғзҡ„е®үе…ЁжҖ§е°ұжҳҫеҫ—йқһеёёйҮҚиҰҒпјҢеӣ дёәе®ғжҳҜAPPжңҖеҗҺзҡ„йҳІзәҝпјҢдёҖж—Ұиў«ж”»з ҙпјҢе°ҶдјҡйҖ жҲҗдёҚеҸҜдј°йҮҸзҡ„жҚҹеӨұгҖӮ C/C++д»Јз Ғйқўдёҙзҡ„йЈҺйҷ© SoиҷҪ然дёҚиғҪиў«еҸҚзј–иҜ‘пјҢжҳҜдёҚжҳҜе°ұжҳҜе®Ңе…Ёе®үе…ЁжІЎжңүйЈҺйҷ©е‘ўпјҢдёӢйқўжҲ‘们дёҖиө·жқҘзңӢзңӢSoзҡ„дёҖдәӣеёёи§Ғе®үе…ЁйЈҺйҷ©пјҡ жҲ‘们зҹҘйҒ“AppжҳҜз»ҷдәәз”Ёзҡ„пјҢиҝҷе°ұж¶үеҸҠеҲ°дәәжңәдәӨдә’UIпјҢдёҚз®ЎжҳҜжҺ§еҲ¶еҸ°зЁӢеәҸиҝҳжҳҜеёҰеӣҫеҪўз•Ңйқўзҡ„зЁӢеәҸпјҢйғҪиҰҒз»ҷз”ЁжҲ·еҸӢеҘҪзҡ„жҸҗзӨәпјҢиҖҢжҸҗзӨәдҝЎжҒҜдёҖиҲ¬жҳҜд»Ҙеӯ—з¬ҰдёІеұ•зҺ°зҡ„гҖӮ еҰӮдёӢеӣҫдҪҝз”ЁIDAжү“ејҖSoж–Ү件еҗҺпјҢеҸҜд»ҘзӣҙжҺҘзңӢеҲ°жәҗз Ғдёӯзҡ„ж•Ҹж„ҹеӯ—з¬ҰдёІгҖӮ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

и§ЈеҶіпјҡејҖеҸ‘иҖ…еҸҜд»Ҙе°Ҷеӯ—з¬ҰдёІдҪҝз”ЁASC2BCDдҝқеӯҳдёәеӯ—иҠӮж•°з»„еҠ еҜҶеӯҳж”ҫпјҢеңЁдҪҝз”ЁеүҚз”ЁBCD2ASCи§ЈеҜҶгҖӮдёҖиҲ¬е®үе…ЁеҺӮе•ҶдҪҝз”ЁеҹәдәҺOLLVMзҡ„еӯ—з¬ҰдёІеҠ еҜҶж··ж·ҶпјҢйў„е…Ҳз»ҷеӯ—з¬ҰдёІеҠ еҜҶпјҢеңЁеҮҪж•°еӨҙжҲ–иҖ…дҪҝз”ЁеүҚи§ЈеҜҶгҖӮ зјәйҷ·пјҡж”»еҮ»иҖ…еҸҜд»ҘйҖҡиҝҮеҠЁжҖҒи°ғиҜ•и·ҹиёӘпјҢиҖҢдё”зҪ‘дёҠжңүеҫҲеӨҡй’ҲеҜ№OLLVMзҡ„ејҖжәҗеҸҚж··ж·Ҷзҡ„е·Ҙе…·гҖӮ SoжҳҜз”ұд»Јз Ғе’Ңж•°жҚ®жһ„жҲҗдёҖз§ҚELFж–Ү件пјҢжҲ‘们еҸҜд»ҘдҪҝз”ЁIDAжү“ејҖSoж–Ү件жҹҘзңӢеҸҚжұҮзј–д»Јз ҒиҝӣиЎҢйқҷжҖҒеҲҶжһҗпјҢдҪҝз”ЁF5жҹҘзңӢеҜ№еә”еҮҪж•°зҡ„CдјӘд»Јз ҒгҖӮ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

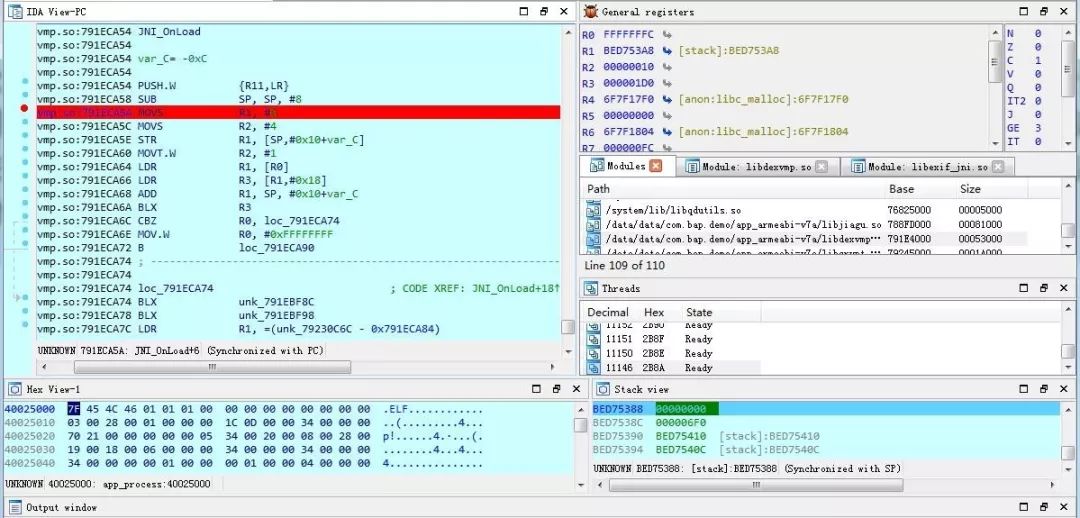

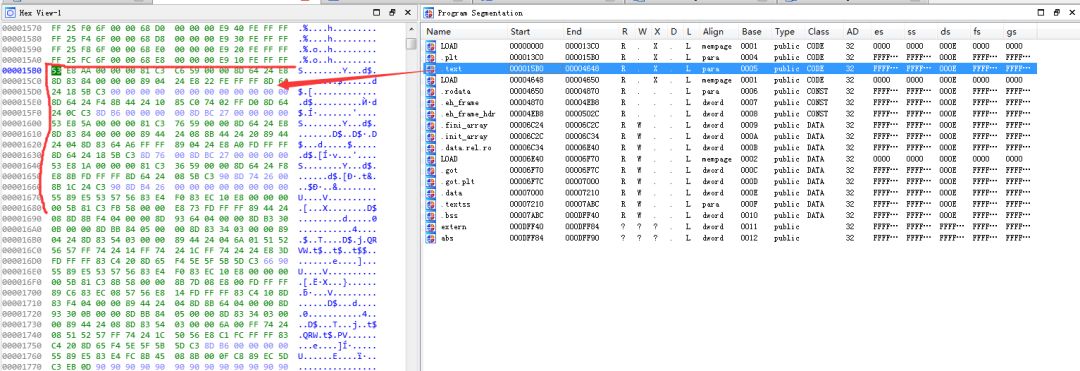

и§ЈеҶіпјҡеҜ№SoиҝӣиЎҢж··ж·ҶеҸҜд»ҘдёҖе®ҡзЁӢеәҸдёҠеҜ№жҠ—йқҷжҖҒеҲҶжһҗпјҢеҠ еӨ§йҖҶеҗ‘зҡ„йҡҫеәҰпјҢдҪҶжҳҜйҖҶеҗ‘иҖ…иҝҳжҳҜеҸҜд»ҘзңӢеҲ°жұҮзј–д»Јз ҒгҖӮдёҖиҲ¬е®үе…ЁеҺӮе•ҶдҪҝз”ЁSoеҠ еЈіеҠ еӣәпјҢеҜ№д»Јз Ғж®өиҝӣиЎҢеҠ еҜҶеҺӢзј©еӨ„зҗҶпјҢеңЁSoеҠ иҪҪж—¶иҮӘеҠЁи°ғз”ЁеЈід»Јз ҒиҝӣиЎҢи§ЈеҜҶгҖӮ зјәйҷ·пјҡеҠЁжҖҒи°ғиҜ•пјҢеңЁеҠ иҪҪе®ҢеЈіеҗҺи§ЈеҜҶдҪҚзҪ®dumpеҶ…еӯҳгҖӮ дҪҝз”ЁIDAеҜ№Soж–Ү件иҝӣиЎҢеҠЁжҖҒи°ғиҜ•пјҢиғҪеӨҹзңӢеҲ°еҶ…еӯҳзҡ„еҶ…е®№д»ҘеҸҠеҜ„еӯҳеҷЁзҡ„еҖјгҖӮ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

и§ЈеҶіпјҡиҝҗиЎҢж—¶дҝқжҠӨеҸҚи°ғиҜ•пјҢйҖҡиҝҮжЈҖжөӢptraceгҖҒи°ғиҜ•еҷЁиҝӣзЁӢеҗҚгҖҒи°ғиҜ•еҷЁз«ҜеҸЈгҖҒиҝӣзЁӢзӯүзӯүпјҢеҰӮжһңеҸ‘зҺ°жҳҜеңЁи°ғиҜ•иҝҗиЎҢпјҢеҲҷйҖҖеҮәеә”з”ЁгҖӮ зјәйҷ·пјҡеҚ•дёҖзҡ„йҳІжҠӨжүӢж®өеӨӘејұпјҢдёҖиҲ¬еҸҜд»ҘйҖҡиҝҮIDA Patch Soдҝ®ж”№д»Јз Ғж®өжҲ–иҖ…иҝҗиЎҢж—¶дҝ®ж”№еҶ…еӯҳе’ҢеҜ„еӯҳеҷЁзҡ„еҖјз»•иҝҮгҖӮ йүҙдәҺдј з»ҹзҡ„йҳІжҠӨжүӢж®өеҠ еӣәејәеәҰдёҚеӨҹпјҢе®№жҳ“иў«йҖҶеҗ‘иҖ…з ҙи§ЈпјҢзҲұеҠ еҜҶжҪңеҝғз ”з©¶пјҢжү“йҖ еҮәдәҶеҹәдәҺVMPзҡ„第7д»Јзәөж·ұйҳІеҫЎдҪ“зі»пјҢеҢ…жӢ¬пјҡSecLLVMе®үе…Ёзј–иҜ‘еҷЁгҖҒJAVA2CPPеҠ еӣәгҖҒSo LinkerеҠ еӣәзӯүгҖӮ SecLLVMе®үе…Ёзј–иҜ‘еҷЁ - еҹәдәҺOLLVMж·ұеәҰе®ҡеҲ¶зҡ„ж··ж·ҶпјҢеўһеҠ дәҶеқ—и°ғеәҰгҖҒй—ҙжҺҘи·іиҪ¬зӯүпјҢиғҪйҳІIDA F5гҖӮ

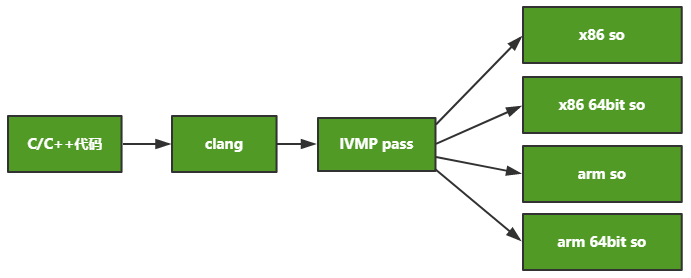

- еҹәдәҺLLVMејҖжәҗжЎҶжһ¶е®һзҺ°зҡ„иҷҡжӢҹжңәзј–иҜ‘еҷЁпјҢеңЁзј–иҜ‘ж—¶зӣҙжҺҘеҜ№жҢҮе®ҡеҮҪж•°иҝӣиЎҢиҷҡжӢҹеҢ–дҝқжҠӨпјӣ

- иҮӘе®ҡд№үзҡ„IVMиҷҡжӢҹжңәжҢҮд»ӨйӣҶпјҢж”ҜжҢҒйҡҸжңәжҢҮд»ӨйӣҶпјҢжҜҸж¬Ўзј–иҜ‘дә§з”ҹдёҚеҗҢзҡ„жҢҮд»ӨйӣҶпјӣ

- иҷҡжӢҹжңәжҢҮд»ӨеҠЁжҖҒзғӯжӣҙж–°(дә‘жӣҙж–°)пјҢдёҚеҶҷж–Ү件пјҢзӣҙжҺҘе°Ҷжӣҙж–°еҗҺзҡ„еӯ—иҠӮз ҒеңЁеҶ…еӯҳдёӯи§ЈеҜҶиҝҗиЎҢпјӣ

- еҹәдәҺд»ҘдёҠзү№жҖ§пјҢд»Јз ҒдёҖж—ҰеҠ еҜҶпјҢж”»еҮ»иҖ…ж— жі•йҖҡиҝҮи°ғиҜ•и§ЈеҜҶиҝҳеҺҹеҮәд»Јз ҒпјҢеҲҶжһҗж ёеҝғдёҡеҠЎйҖ»иҫ‘гҖӮ

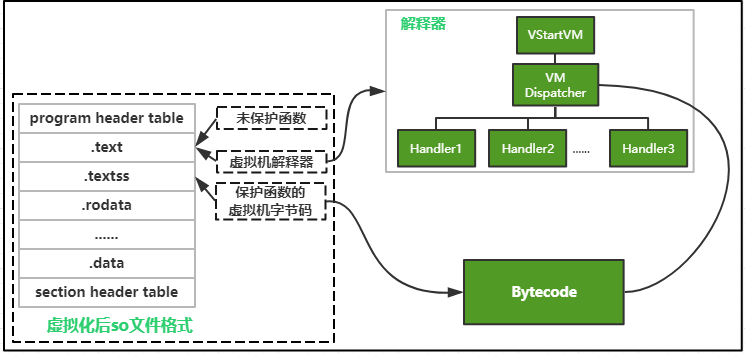

зј–иҜ‘ж—¶е°ҶC/C++дёӯзҡ„еҮҪж•°жүҖеҜ№еә”зҡ„еҺҹе§Ӣд»Јз Ғзј–иҜ‘жҲҗиҷҡжӢҹжңәеӯ—иҠӮз ҒпјҢеҪ“зЁӢеәҸжү§иЎҢеҲ°иҜҘд»Јз Ғж—¶пјҢи°ғз”ЁиҷҡжӢҹжңәи§ЈйҮҠеҷЁжү§иЎҢзӣёе…іеӯ—иҠӮз ҒпјҢжү§иЎҢе®ҢжҲҗеҗҺйҖҖеҮәиҷҡжӢҹжңә继з»ӯжү§иЎҢжң¬ең°д»Јз ҒгҖӮд»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨиғҪеӨҹдҪҝеҮҪж•°йғҪеҸҳжҲҗз»ҹдёҖзҡ„иҷҡжӢҹжңәе…ҘеҸЈи°ғз”ЁпјҢйҳІжӯўеҠ еӣәеҗҺзҡ„д»Јз Ғиў«еҸҚжұҮзј–е’ҢйқҷжҖҒеҲҶжһҗпјҢжңүж•ҲC/C++дҝқжҠӨд»Јз ҒйҖ»иҫ‘пјҢе…¶е®һзҺ°еҺҹзҗҶеҰӮдёӢеӣҫжүҖзӨәпјҡ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

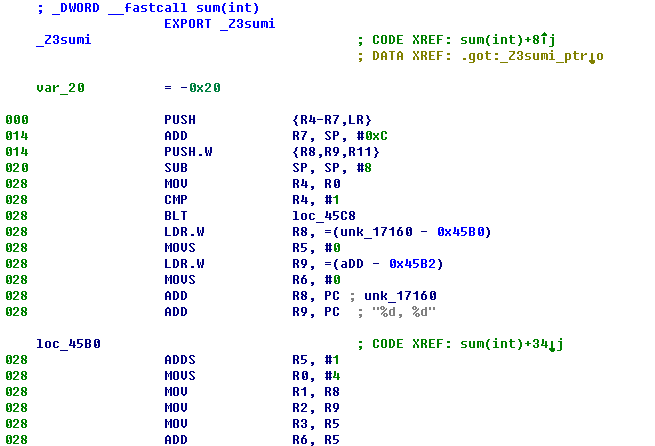

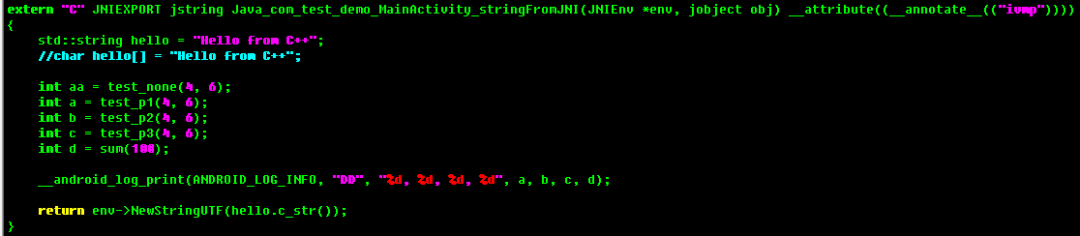

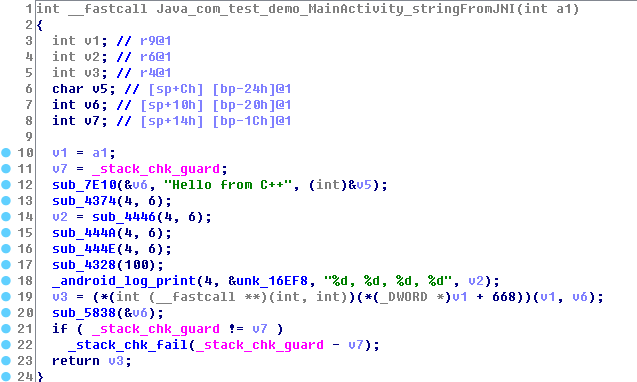

дёӢеӣҫжҳҜеҺҹе§Ӣзҡ„C++жәҗз Ғпјҡ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

дёӢеӣҫжҳҜдёҠйқўзҡ„жәҗз Ғзј–иҜ‘жҲҗSOеҗҺеңЁIDAдёӯF5зңӢеҲ°зҡ„ж•Ҳжһңпјҡ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

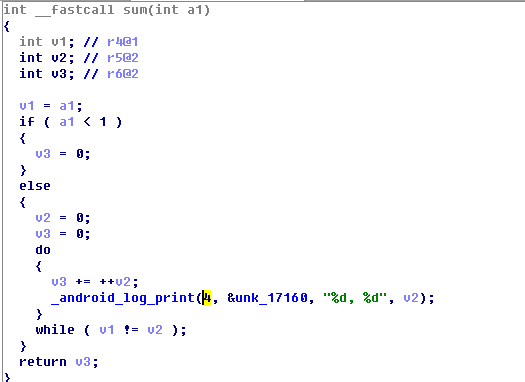

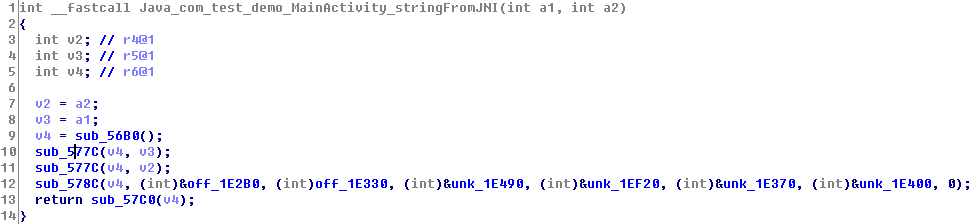

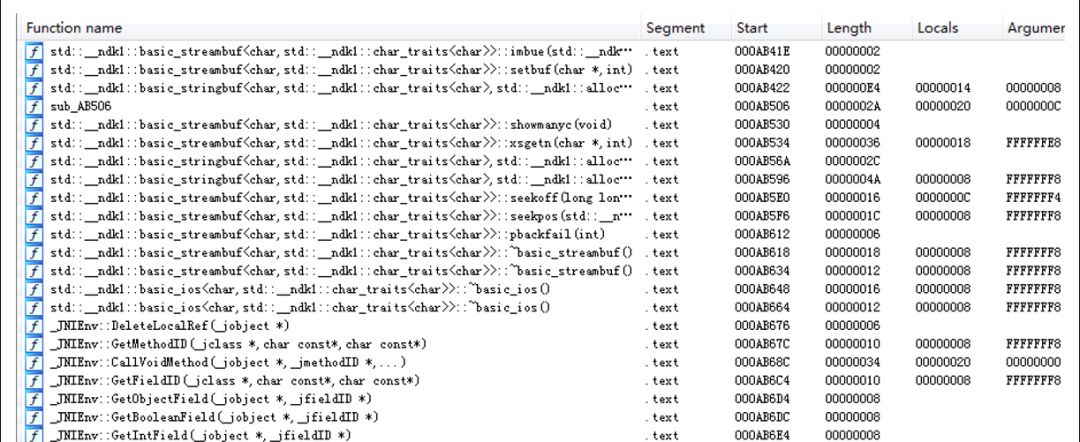

дёӢеӣҫжҳҜдҪҝз”ЁSecLLVMе®үе…Ёзј–иҜ‘еҷЁиҝӣиЎҢиҷҡжӢҹеҢ–дҝқжҠӨеҗҺеңЁIDAдёӯF5зңӢеҲ°зҡ„ж•Ҳжһңпјҡ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

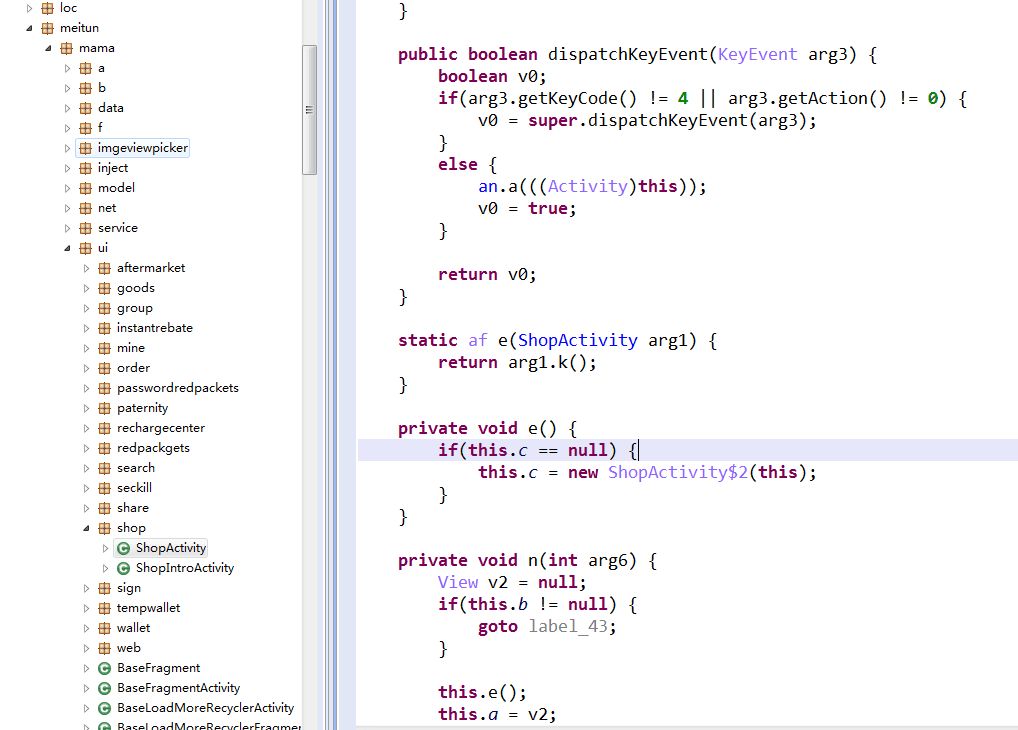

еҸҜд»ҘзңӢеҲ°еҺҹе§ӢеҮҪж•°иў«иҷҡжӢҹеҢ–д№ӢеҗҺд»Јз ҒйҖ»иҫ‘е®Ңе…ЁеҸҳдёәеҚ•дёҖзҡ„иҷҡжӢҹжңәе…ҘеҸЈпјҢдёҚз®ЎеӨҡд№ҲеӨҚжқӮзҡ„еҮҪж•°жҲҗеҠҹиҷҡжӢҹеҢ–д№ӢеҗҺпјҢжңҖз»ҲеҮәжқҘйғҪжҳҜиҝҷж ·дёҖдёӘж— жҜ”еҚ•зәҜзҡ„зҷҪжқҝгҖӮ JAVA2CPPеҠ еӣәж–№жЎҲ JAVA2CPPжҳҜж–°дёҖд»ЈAndroid DexеҠ еӣәж–№жЎҲпјҢе…Ҳе°ҶDexж–Ү件дёӯзҡ„Javaд»Јз Ғзҝ»иҜ‘жҲҗC++д»Јз ҒпјҢеҶҚжҠҠиҝҷдәӣC++д»Јз Ғзј–иҜ‘жҲҗеҠЁжҖҒеә“пјҢ并е°ҶеҺҹжңүзҡ„еӯ—иҠӮз ҒиҝӣиЎҢжё…з©әпјҢе°ҶJAVAдёӯжҢҮе®ҡдҝқжҠӨзҡ„ж–№жі•иҪ¬жҚўжҲҗдәҶNativeж–№жі•гҖӮJAVA2CPPеҸҜд»ҘдҝқжҠӨDexйқҷжҖҒжқЎд»¶дёӢзҡ„е®үе…ЁпјҢ并且иғҪжңүж•Ҳзҡ„йҳІжӯўз ҙи§ЈиҖ…йҖҡиҝҮеҠЁжҖҒи°ғиҜ•зҡ„ж–№ејҸиҺ·еҸ–Dexзҡ„Javaд»Јз ҒгҖӮеҗҢж—¶й…ҚеҗҲжҲ‘们зҡ„ж··ж·ҶгҖҒиҷҡжӢҹжңәеҸҠSo Linkerж–№жЎҲпјҢдҪҝдҝқжҠӨејәеәҰиҫҫеҲ°жңҖеӨ§гҖӮ дёӢеӣҫжҳҜд»ҺAPPеҢ…дёӯеҸҚзј–иҜ‘еҮәжқҘзҡ„Javaд»Јз Ғпјҡ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

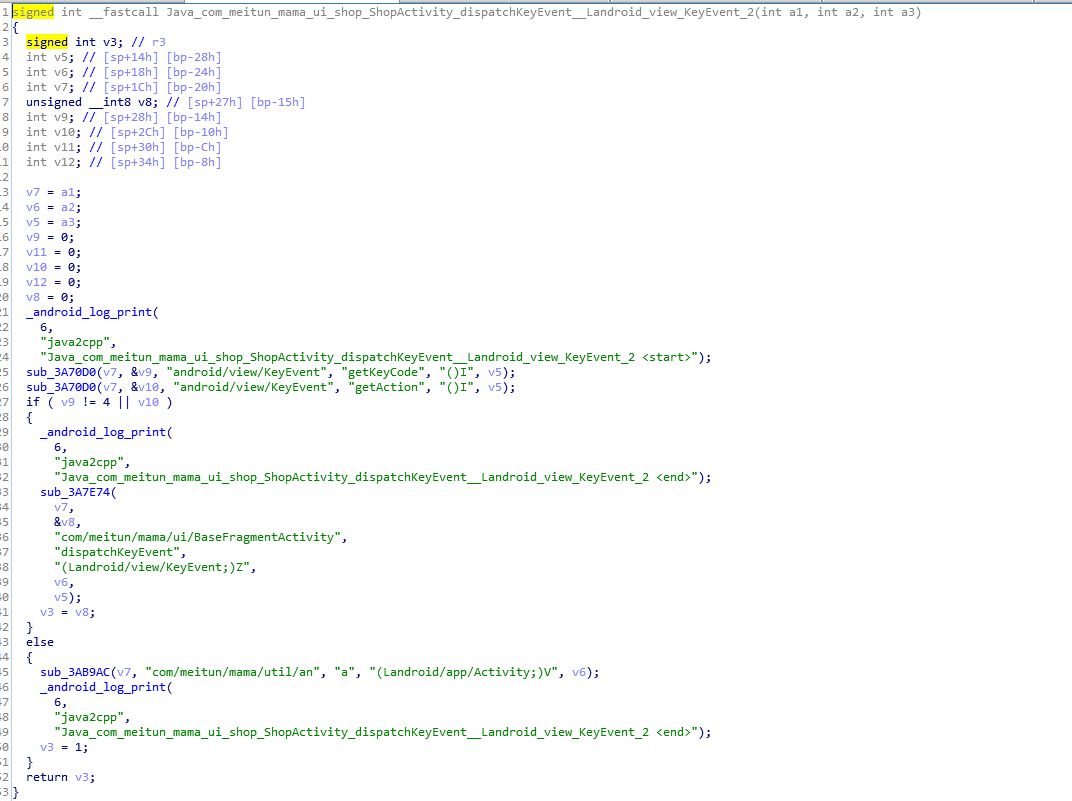

дёӢеӣҫжҳҜдёҠйқўзҡ„Javaд»Јз Ғдёӯзҡ„еҮҪж•°dispatchKeyEventиҪ¬дёәжң¬ең°д»Јз ҒеҗҺеңЁIDAдёӯF5зңӢеҲ°зҡ„ж•Ҳжһңпјҡ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

еҸҜд»ҘзңӢеҲ°Javaд»Јз Ғе·Із»ҸиҪ¬дёәдәҶжң¬ең°д»Јз ҒпјҢйҖҶеҗ‘иҖ…дёҚз®Ўз”Ёд»Җд№Ҳе·Ҙе…·йғҪж— жі•е°ҶеҮҪж•°dispatchKeyEventеҸҚзј–иҜ‘еӣһJavaжәҗз ҒдәҶгҖӮ So Linkerж–№жЎҲ So LinkerжҳҜж–°дёҖд»Јзҡ„Android SoдҝқжҠӨжҠҖжңҜпјҢе…¶е®һзҺ°еҺҹзҗҶжҳҜе…Ҳе°ҶиҰҒеҠ еӣәзҡ„Soж–Ү件дҪңдёәж•°жҚ®еҠ еҜҶеҺӢзј©жҸ’е…ҘеҸҰеӨ–дёҖдёӘSoдёӯпјҢ然еҗҺиҝҗиЎҢж—¶е…Ҳе°Ҷж•°жҚ®и§ЈеҜҶпјҢ然еҗҺеҠЁжҖҒеҠ иҪҪй“ҫжҺҘи§Јжһҗз¬ҰеҸ·гҖӮSo LinkerеҠ еӣәеҗҺеҸҜд»ҘиҫҫеҲ°з¬ҰеҸ·йҡҗи—ҸгҖҒеҸҚи°ғиҜ•гҖҒеҸҚDumpеҠҹиғҪгҖӮ дёӢеӣҫжҳҜдҪҝз”ЁSo LinkerеҠ еӣәеүҚд»Јз Ғж®өдёӯзҡ„еҶ…е®№пјҡ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

дёӢеӣҫжҳҜдҪҝз”ЁSo LinkeеҠ еӣәеҗҺд»Јз Ғж®өдёӯзҡ„еҶ…е®№пјҡ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

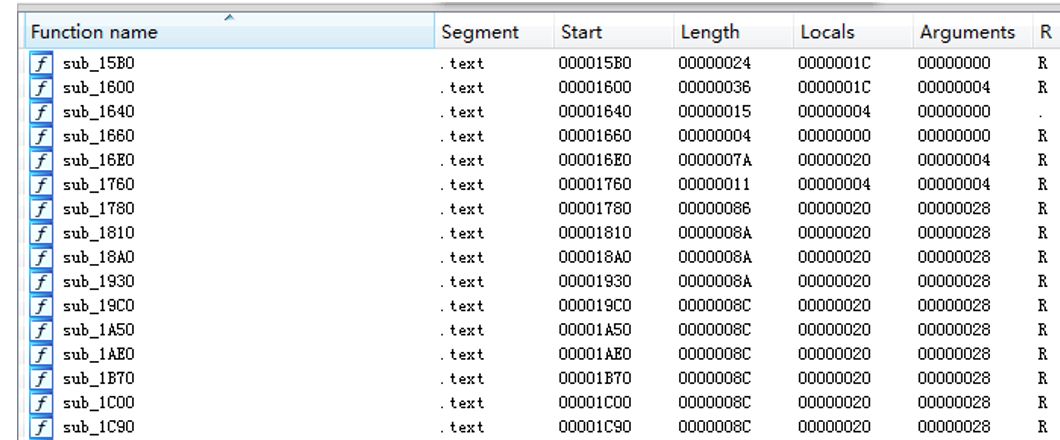

еҸҜд»ҘзңӢеҲ°д»Јз Ғж®өе·Із»Ҹе®Ңе…ЁдёҚдёҖж ·дәҶпјҢеӣ дёәжҲ‘们已з»ҸеҒ·еӨ©жҚўж—ҘпјҢжҚўдәҶдёҖдёӘSoж–Ү件пјҢдёҚеҶҚжҳҜеҺҹжқҘйӮЈдёӘSoдәҶгҖӮ дёӢеӣҫжҳҜжңӘдҪҝз”ЁSo LinkerеҠ еӣәIDAдёӯзңӢеҲ°зҡ„еҮҪж•°еҲ—иЎЁпјҡ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

дёӢеӣҫжҳҜдҪҝз”ЁSo LinkerеҠ еӣәеҗҺIDAдёӯзңӢеҲ°зҡ„еҮҪж•°еҲ—иЎЁпјҡ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

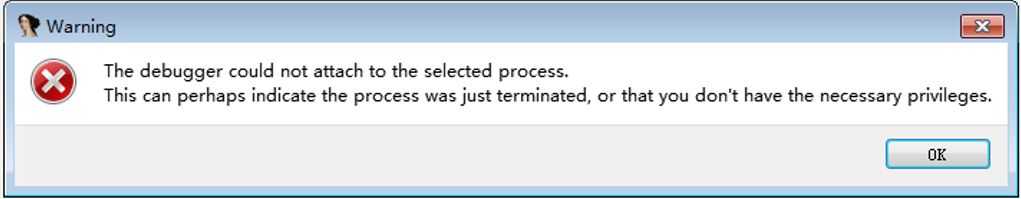

еҸҜд»ҘзңӢеҲ°жүҖжңүзҡ„еҮҪж•°еҗҚйғҪе·Із»Ҹйҡҗи—Ҹиө·жқҘдәҶпјҢеӣ дёәж–°зҡ„SoдёӯзјәзңҒе°ұжҳҜйҡҗи—Ҹз¬ҰеҸ·зҡ„гҖӮ дёӢеӣҫжҳҜдҪҝз”ЁIDA attchеҲ°еә”з”ЁеҮҶеӨҮи°ғиҜ•еҠ еӣәеҗҺзҡ„Soж—¶IDAзҡ„жҠҘй”ҷпјҡ

C/C++д»Јз ҒиҷҡжӢҹеҢ–дҝқжҠӨ еңЁз§»еҠЁз«Ҝзҡ„еә”з”Ё

еҸҜд»ҘзңӢеҲ°IDAе·Із»ҸдёҚиғҪи°ғиҜ•еҠ еӣәеҗҺзҡ„SoдәҶгҖӮ

|  жү«з Ғе…іжіЁеҫ®дҝЎе…¬дј—еҸ·пјҢеҸҠж—¶иҺ·еҸ–жңҖж–°иө„жәҗдҝЎжҒҜпјҒгҖҗдёӢиҪҪйҷ„件дјҳжғ пјҡVIPдјҡе‘ҳ6жҠҳпјӣж°ёд№…VIP4жҠҳгҖ‘

жү«з Ғе…іжіЁеҫ®дҝЎе…¬дј—еҸ·пјҢеҸҠж—¶иҺ·еҸ–жңҖж–°иө„жәҗдҝЎжҒҜпјҒгҖҗдёӢиҪҪйҷ„件дјҳжғ пјҡVIPдјҡе‘ҳ6жҠҳпјӣж°ёд№…VIP4жҠҳгҖ‘ |е…ҚиҙЈеЈ°жҳҺ|е°Ҹй»‘еұӢ|дҫқжҳҹиө„жәҗзҪ‘

( йІҒICPеӨҮ2021043233еҸ·-3 )|зҪ‘з«ҷең°еӣҫ

|е…ҚиҙЈеЈ°жҳҺ|е°Ҹй»‘еұӢ|дҫқжҳҹиө„жәҗзҪ‘

( йІҒICPеӨҮ2021043233еҸ·-3 )|зҪ‘з«ҷең°еӣҫ